Installation Agent für andere Betriebsysteme ohne systemd / xinetd (Anbindung per ssh) tar.gz

Beschreibung

Es gibt Systeme auf denen gibt es kein Systemd und xinetd.

Der Checkmk Service lauscht normalerweise auf einen TCP Port.

Da es aber keine Services ohne xinetd und systemd gibt, gibt es eine weitere Methode.

und zwar das abrufen des Agents über ssh

Agents für die Hosts installieren / entpacken

Auf dem zu überwachenden des Host wo der Agent installiert werden soll, ein Verzeichnis checkmk_setup im root verzeichnis erstellen

mkdir -p /root/checkmk_setupNun mit dem Webbrowser auf dem Checkmk Server einloggen und dann

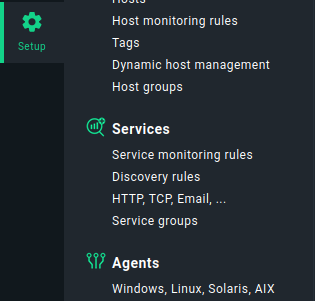

Dazu auf Setup -> Agents -> Windows, Linux, Solaris , AIX anklicken

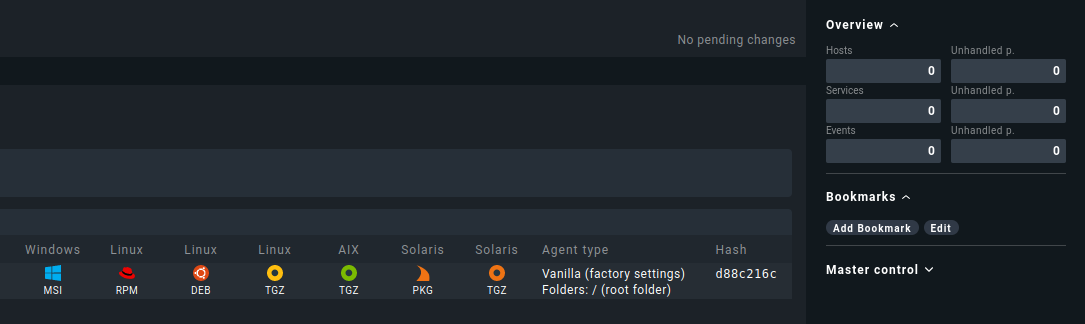

Nun auf tar gz bei Linux mit dem gelben Symbol anklicken und downloaden

Nun per scp die Datei auf den zu überwachenden Server ins Home Verzeichnis von root/checkmk_stup übertragen check_mk übertragen

scp Downloads/check-mk-agent_2.1.0p16-d88c216c6ad53a29.tar.gz root@192.168.0.30:/root/checkmk_setupNun die check-mk-agent_2.1.0p16-d88c216c6ad53a29.tar.gz tar auf dem zu überwachendem Host entpacken

tar -xf check-mk-agent_2.1.0p16-d88c216c6ad53a29.tar.gz -C /SSH Schlüssel falls nicht schon vorhanden auf der Checkmkinstanz erstellen

Auf dem Checkmk server inloggen.

Dann in die instanz einloggen

omd su <instanzname>

Beispiel

omd su monitoringNun den Schlüssel erstellen ohne passphrase

ssh-keygen -t ed25519Ausgabe

OMD[monitoring]:~$ ssh-keygen -t ed25519

Generating public/private ed25519 key pair.

Enter file in which to save the key (/omd/sites/monitoring/.ssh/id_ed25519):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /omd/sites/monitoring/.ssh/id_ed25519.

Your public key has been saved in /omd/sites/monitoring/.ssh/id_ed25519.pub.

The key fingerprint is:

cc:87:34:d2:ed:87:ed:f7:1b:ec:58:1f:7c:23:00:e2 monitoring@mycmkserver

The key's randomart image is:

+--[ED25519 256--+

| |

| . . |

| ..+.. |

| .=.+.o |

| ES +.o |

| . o. o |

| ...B.|

| .=.*|

| . o+|

+-----------------+Die Schlüssel liegen dann im .ssh Verzeichnis des Monitoring Verzeichnisses.

Dateien anzeigen

ll .sshAusgabe

OMD[monitoring]:~$ ll .ssh

total 8

-rw------- 1 monitoring monitoring 1679 Feb 20 14:18 id_ed25519

-rw-r--r-- 1 monitoring monitoring 398 Feb 20 14:18 id_ed25519.pubDer private Schlüssel heißt id_ed25519 und ist nur für den Instanzbenutzer lesbar (-rw-------) — und das ist auch gut so! Der öffentliche Schlüssel id_ed25519.pub sieht etwa so aus:

Ausgabe:

OMD[monitoring]:~$ cat .ssh/id_ed25519.pub

ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIGb6AaqRPlbEmDnBkeIW3Q6Emb5lr2QEbWEQLmA5pb48 monitoring@mycmkserverNun auf dem zu überwachendem Host in einer zweiten SSH-Sitzung einloggen.

und die authorized_keys Datei bearbeiten

nano /root/.ssh/authorized_keysDort am ende den öffentlichen schlüssel eintragen.

Davor aber noch ein command, der dient dazu, das nur der Agent aufgerufen werden kann und auch gleichzeitig beim einloggen aufgerufen wird.

Die ganze zeile in der authorized_keys Datei sähe dann so aus

command="/usr/bin/check_mk_agent" ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIGb6AaqRPlbEmDnBkeIW3Q6Emb5lr2QEbWEQLmA5pb48 monitoring@mycmkserverNun ausloggen.

Testen der Verbindung

Nun auf dem Checkmkserver wieder in die instanz einloggen, wenn nicht noch von der vorherigen Sitzung eingeloggt

omd su <instanzname>

Beispiel

omd su monitoringNun einfach ssh root@<iphostname> und den Fingerprint des Schlüssels mit der Eingabe von yes bestätigen.

Der Fingerprint wird nur beim ersten mal abgefragt.

ssh root@<ipfromtargetserver> Ausgabe

OMD[monitoring]:~$ ssh root@myhost23

The authenticity of host 'myhost23 (10.11.12.13)' can't be established.

ECDSA key fingerprint is SHA256:lWgVK+LtsMgjHUbdsA1FK12PdmVQGqaEY4TE8TEps3w.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

<<<check_mk>>>

Version: 2.1.0b6

AgentOS: linux

Hostname: myhost123

AgentDirectory: /etc/check_mk

DataDirectory: /var/lib/check_mk_agent

SpoolDirectory: /var/lib/check_mk_agent/spool

PluginsDirectory: /usr/lib/check_mk_agent/plugins

LocalDirectory: /usr/lib/check_mk_agent/local

<<<df>>>fertig, Verbindung steht.

Einbinden des Hosts in Checkmk

Nun da die SSh Verbindung hergestellt ist, muss jetzt die SSH verbindung im Host in Checkmk eingetragen werden.

Dazu in der Weboberfläche von check mk gehen, den Host anlegen oder Editieren.